# 重大黑客事件揭示加密貨幣行業面臨的安全挑戰2025年2月21日,一起震驚業界的安全事件發生在某知名加密貨幣交易平台上,導致其以太坊冷錢包中約15億美元的資產被盜。這一事件被認爲是加密貨幣史上金額最大的單次盜竊案,遠超此前發生的其他重大安全事件,對整個行業造成了巨大衝擊。本文將詳細介紹這起黑客事件的經過和資金清洗手法,同時提醒讀者在未來幾個月內,場外交易羣體和加密支付公司可能面臨大規模的資金凍結風險。## 盜竊事件詳情根據交易平台高管的描述和區塊鏈分析公司的初步調查,此次盜竊事件的過程如下:1. 攻擊準備:黑客在事發前至少三天部署了一個惡意智能合約,爲後續攻擊做好鋪墊。2. 入侵多重籤名系統:受害平台的以太坊冷錢包採用多重籤名機制。黑客通過未知方式侵入了管理多簽錢包的電腦,可能使用了僞裝的界面或惡意軟件。3. 僞裝交易:黑客利用平台進行正常資金轉移的時機,將交易界面僞裝成常規操作,誘導籤名者確認了一條看似合法但實際更改了冷錢包智能合約邏輯的指令。4. 資金轉移:指令生效後,黑客迅速控制了冷錢包,將價值約15億美元的ETH及ETH質押憑證轉移至未知地址。隨後,資金被分散到多個錢包並開始洗錢流程。## 資金清洗手法黑客的資金清洗過程主要分爲兩個階段:第一階段是早期資金拆分。攻擊者迅速將ETH質押憑證兌換爲ETH,而不是選擇可能被凍結的穩定幣。然後將ETH嚴格拆分並轉移至下級地址,爲清洗做準備。值得注意的是,在這個階段,攻擊者試圖將15000 mETH兌換成ETH的行爲被及時制止,使行業避免了更大的損失。第二階段是具體的資金清洗工作。攻擊者利用中心化和去中心化的行業基礎設施進行資金轉移,包括各種跨鏈協議和去中心化交易所。部分協議被用於資金兌換,另一些則用於跨鏈轉移。截至目前,大量被盜資金已被兌換爲BTC、DOGE、SOL等主流加密貨幣進行轉移,甚至有部分資金被用於發行迷因幣或轉入交易所地址進行混淆。區塊鏈分析公司正在對相關地址進行監控追蹤,相關威脅信息會在其專業平台上同步推送,以防用戶誤收被盜資金。## 黑客組織背景分析通過對資金流向的分析,研究人員發現本次事件與2024年10月和2025年1月發生的兩起交易所被盜事件存在關聯,表明這三起攻擊可能由同一個實體策劃。考慮到其高度工業化的資金清洗手法和攻擊手段,一些區塊鏈安全專家將此事件歸因於一個臭名昭著的黑客組織。該組織在過去幾年內多次對加密貨幣行業的機構和基礎設施發起網路攻擊,非法獲取了價值數十億美元的加密資產。## 潛在的凍結風險安全研究人員在過去幾年的調查中發現,除了使用去中心化平台進行資金清洗外,該黑客組織還大量利用中心化平台進行資金變現。這直接導致許多無意中接收贓款的交易所用戶帳戶被風控,場外交易商和支付機構的業務地址被凍結。例如,2024年某日本加密貨幣交易所遭遇攻擊,價值6億美元的比特幣被盜。部分資金被轉移至東南亞地區的加密支付機構,導致該機構的熱錢包地址被凍結,近3000萬美元資金被鎖定。2023年,另一家交易平台遭到疑似同一黑客組織的攻擊,超過1億美元的資金被盜。部分贓款通過場外交易方式清洗,導致大量場外交易商的業務地址被凍結,或其交易所帳戶被風控,嚴重影響了正常業務活動。## 結語頻繁發生的黑客攻擊事件不僅給行業造成巨大損失,後續的資金清洗活動還污染了更多無辜個人和機構的地址。對於這些潛在的受害者而言,在日常業務中密切關注這些威脅資金至關重要,以防止自身利益受到影響。加密貨幣行業需要進一步加強安全措施,提高警惕,共同應對日益復雜的網路安全挑戰。

15億美元ETH被盜 行業面臨嚴峻安全挑戰

重大黑客事件揭示加密貨幣行業面臨的安全挑戰

2025年2月21日,一起震驚業界的安全事件發生在某知名加密貨幣交易平台上,導致其以太坊冷錢包中約15億美元的資產被盜。這一事件被認爲是加密貨幣史上金額最大的單次盜竊案,遠超此前發生的其他重大安全事件,對整個行業造成了巨大衝擊。

本文將詳細介紹這起黑客事件的經過和資金清洗手法,同時提醒讀者在未來幾個月內,場外交易羣體和加密支付公司可能面臨大規模的資金凍結風險。

盜竊事件詳情

根據交易平台高管的描述和區塊鏈分析公司的初步調查,此次盜竊事件的過程如下:

攻擊準備:黑客在事發前至少三天部署了一個惡意智能合約,爲後續攻擊做好鋪墊。

入侵多重籤名系統:受害平台的以太坊冷錢包採用多重籤名機制。黑客通過未知方式侵入了管理多簽錢包的電腦,可能使用了僞裝的界面或惡意軟件。

僞裝交易:黑客利用平台進行正常資金轉移的時機,將交易界面僞裝成常規操作,誘導籤名者確認了一條看似合法但實際更改了冷錢包智能合約邏輯的指令。

資金轉移:指令生效後,黑客迅速控制了冷錢包,將價值約15億美元的ETH及ETH質押憑證轉移至未知地址。隨後,資金被分散到多個錢包並開始洗錢流程。

資金清洗手法

黑客的資金清洗過程主要分爲兩個階段:

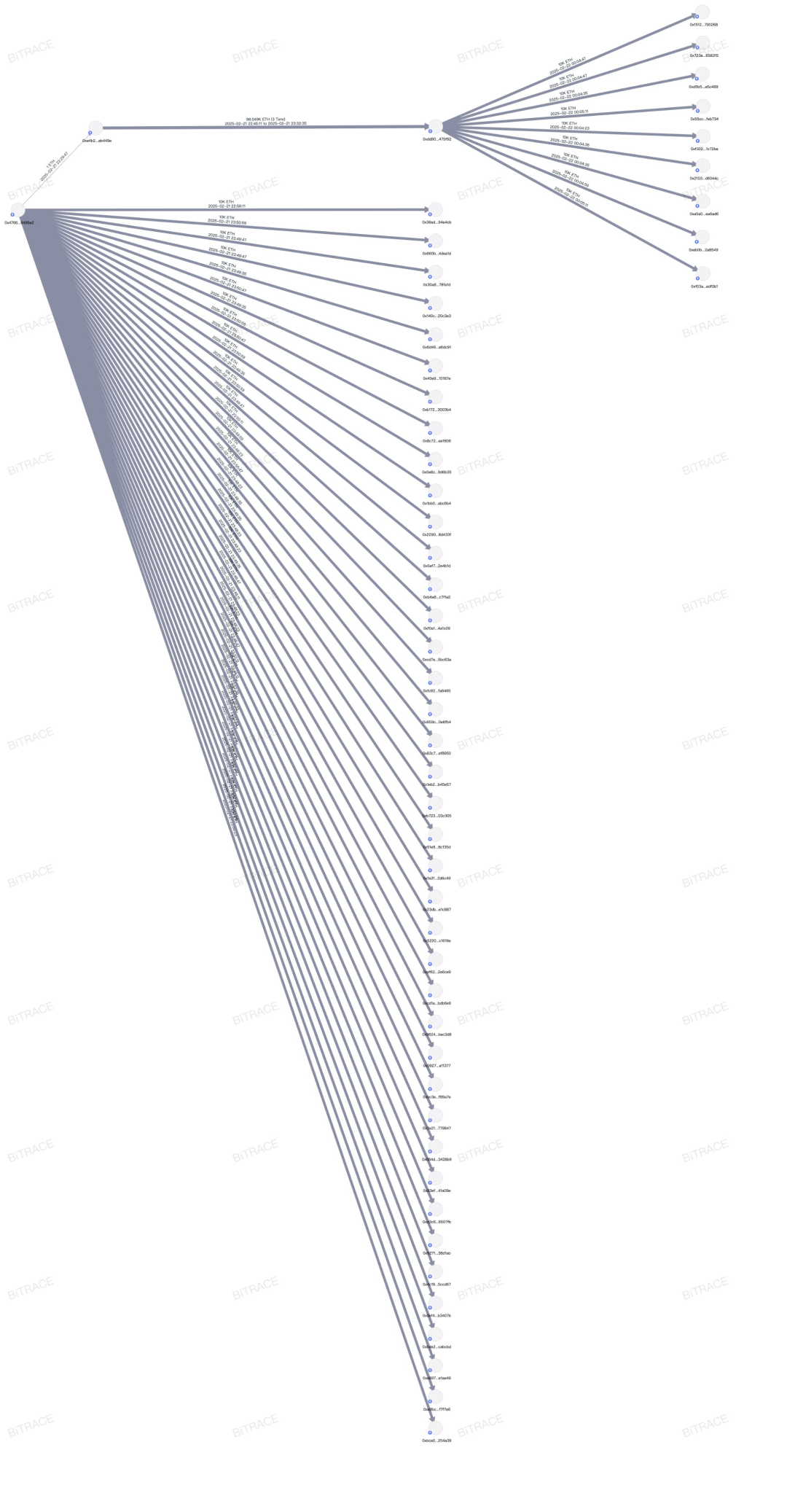

第一階段是早期資金拆分。攻擊者迅速將ETH質押憑證兌換爲ETH,而不是選擇可能被凍結的穩定幣。然後將ETH嚴格拆分並轉移至下級地址,爲清洗做準備。

值得注意的是,在這個階段,攻擊者試圖將15000 mETH兌換成ETH的行爲被及時制止,使行業避免了更大的損失。

第二階段是具體的資金清洗工作。攻擊者利用中心化和去中心化的行業基礎設施進行資金轉移,包括各種跨鏈協議和去中心化交易所。部分協議被用於資金兌換,另一些則用於跨鏈轉移。

截至目前,大量被盜資金已被兌換爲BTC、DOGE、SOL等主流加密貨幣進行轉移,甚至有部分資金被用於發行迷因幣或轉入交易所地址進行混淆。

區塊鏈分析公司正在對相關地址進行監控追蹤,相關威脅信息會在其專業平台上同步推送,以防用戶誤收被盜資金。

黑客組織背景分析

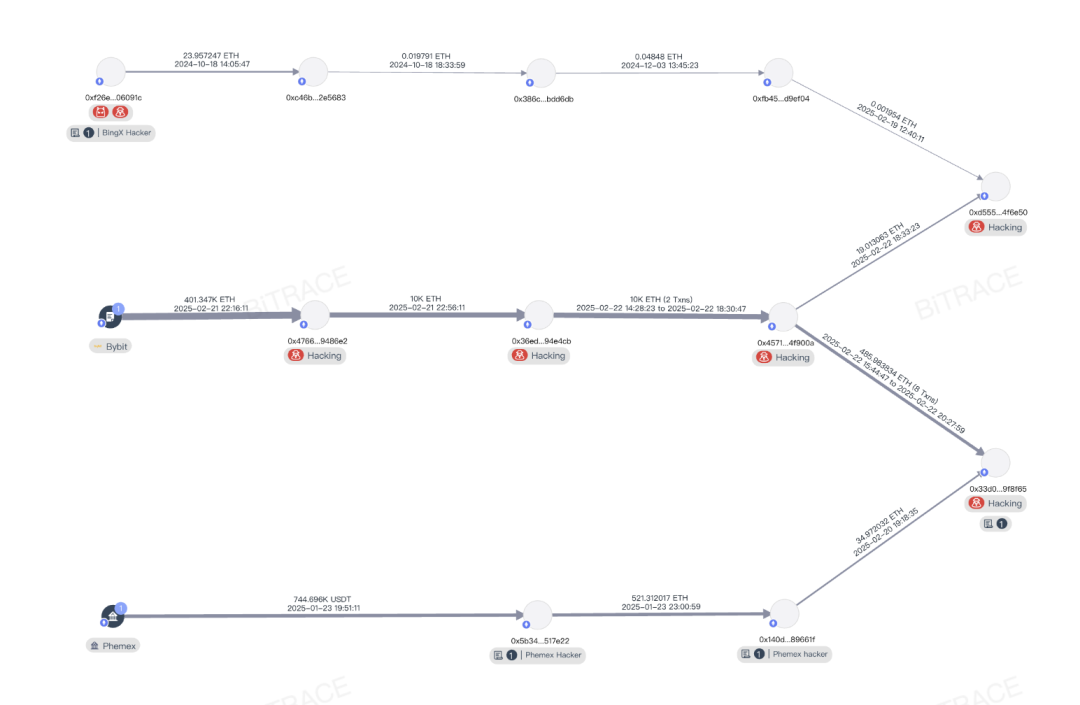

通過對資金流向的分析,研究人員發現本次事件與2024年10月和2025年1月發生的兩起交易所被盜事件存在關聯,表明這三起攻擊可能由同一個實體策劃。

考慮到其高度工業化的資金清洗手法和攻擊手段,一些區塊鏈安全專家將此事件歸因於一個臭名昭著的黑客組織。該組織在過去幾年內多次對加密貨幣行業的機構和基礎設施發起網路攻擊,非法獲取了價值數十億美元的加密資產。

潛在的凍結風險

安全研究人員在過去幾年的調查中發現,除了使用去中心化平台進行資金清洗外,該黑客組織還大量利用中心化平台進行資金變現。這直接導致許多無意中接收贓款的交易所用戶帳戶被風控,場外交易商和支付機構的業務地址被凍結。

例如,2024年某日本加密貨幣交易所遭遇攻擊,價值6億美元的比特幣被盜。部分資金被轉移至東南亞地區的加密支付機構,導致該機構的熱錢包地址被凍結,近3000萬美元資金被鎖定。

2023年,另一家交易平台遭到疑似同一黑客組織的攻擊,超過1億美元的資金被盜。部分贓款通過場外交易方式清洗,導致大量場外交易商的業務地址被凍結,或其交易所帳戶被風控,嚴重影響了正常業務活動。

結語

頻繁發生的黑客攻擊事件不僅給行業造成巨大損失,後續的資金清洗活動還污染了更多無辜個人和機構的地址。對於這些潛在的受害者而言,在日常業務中密切關注這些威脅資金至關重要,以防止自身利益受到影響。加密貨幣行業需要進一步加強安全措施,提高警惕,共同應對日益復雜的網路安全挑戰。